Java за цифрово

подписване на

документи в уеб

Светлин Наков

Софийски университет „Св. Климент Охридски”

Българска асоциация на разработчиците на софтуер

Национална академия по разработка на софтуер

София, 2005

Java за цифрово подписване на документи в уеб

© Светлин Наков, 2005

© Издателство „Фабер”

Web-site: www.nakov.com

Всички права запазени. Настоящата книга се разпространява свободно при следните условия:

1. Не накърнявайте авторските права и разпространявате без промени.

2. Авторът не носи отговорност за нанесени щети в следствие на прилагането на решения, базирани на тази книга или сорс код, публикуван в нея. Ако не се чувствате уверени в това, което правите, наемете консултант.

3. Авторът извършва техническа поддръжка и консултации единствено срещу хонорар.

Всички запазени марки, използвани в тази книга са собственост на техните притежатели.

Официален сайт:

www.nakov.com/books/signatures/

ISBN 954-775-504-8

|

Национална академия по разработка на софтуер |

|

|

Лекторите

» Светлин Наков е преподавател по съвременни софтуерни технологии в СУ “Св. Климент Охридски”. Той е автор на десетки научни и технически публикации и няколко книги, свързани с разработката на софтуер, заради което е търсен лектор и консултант. През 2004 г. получава наградата "Джон Атанасов" от президента на България Георги Първанов за приноса му към развитието на информационните технологии и информационното общество.

» Мартин Кулов е изпълнителен директор във фирма “Код Атест”, където разработва проекти за повишаване качеството на софтуерните продукти в България чрез автоматизация на процесите и внедряване на системи за управление на качеството. Мартин е опитен лектор и сертифициран от Майкрософт разработчик по програмите MCSD и MCSD.NET.

» Други инструктори с опит като преподаватели и програмисти. |

Академията

» Национална академия по разработка на софтуер (НАРС) е център за професионално обучение на софтуерни специалисти.

» НАРС провежда задълбочени курсове по разработка на софтуер и съвременни софтуерни технологии.

» Предлагани специалности: .NET Enterprise Developer Java Enterprise Developer

» Качествено обучение с много практически упражнения

» Завършвате само за 3 месеца.

» Гарантирана работа след успешно завършване!

» Професионална сертификация!

» БЕЗПЛАТНО! Учите безплатно, плащате след като завършите и започнете работа. Стипендии от софтуерни фирми. |

Българската асоциация на разработчиците на софтуер е нестопанска организация, която подпомага професионалното развитие на българските софтуерни разработчици чрез различни дейности, насърчаващи обмяната на опит между тях и усъвършенстването на техните знания и умения в областта на проектирането и разработването на софтуер.

Асоциацията организира конференции, семинари, симпозиуми, работни срещи и курсове за обучение по разработка на софтуер и софтуерни технологии.

Глава 1. Цифрови подписи и сертификати

1.1.2. Технология на цифровия подпис

1.2. Цифрови сертификати и PKI

1.2.1. Модели на доверие между непознати страни

1.2.2. Цифрови сертификати и инфраструктура на публичния ключ

1.2.3. Хранилища за сертификати

1.2.4. Издаване и управление на цифрови сертификати

1.3. Технологии за цифрово подписване в уеб среда

1.3.1. Общи съображения при подписването в уеб среда

1.3.2. Цифров подпис в уеб браузъра на клиента

Глава 2. Цифрови подписи и сертификати в Java

2.1. Java Cryptography Architecture и Java Cryptography Extension

2.1.1. Основни класове за работа с цифрови подписи и сертификати

2.1.2. Директна верификация на сертификати с Java

2.1.3. Верификация на сертификационни вериги с Java

2.2. Достъп до смарт карти от Java

Глава 3. Проектиране на система за цифрово подписване в уеб среда

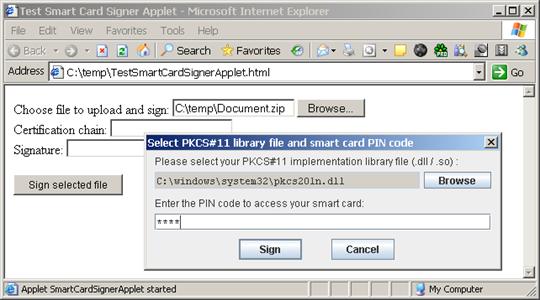

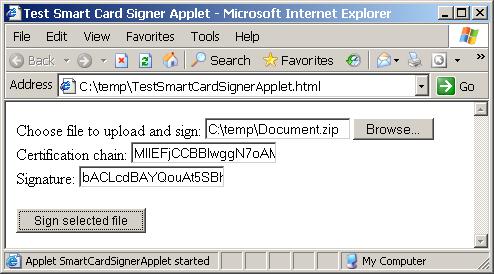

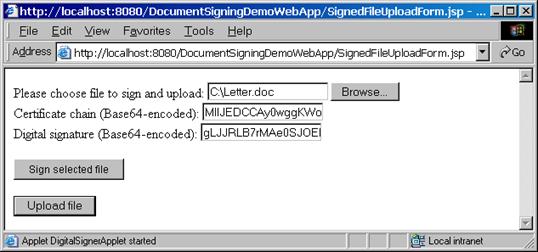

3.2. Java аплет за подписване на документи

3.2.2. Връзка между Java аплет и уеб браузър

3.2.3. Проектиране на аплета за подписване

3.3. Уеб приложение за верификация на цифровия подпис и използвания сертификат

3.3.1. Система за верификация на цифровия подпис

3.3.2. Система за верификация на сертификати

3.3.3. Проектиране на уеб приложението

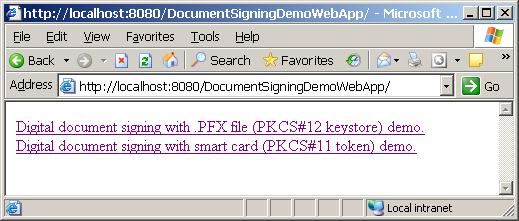

Глава 4. NakovDocumentSigner – система за подписване на документи в уеб среда

4.1. Рамкова система NakovDocumentSigner

4.2. Java аплет за подписване с PKCS#12 хранилище

4.3. Java аплет за подписване със смарт карта

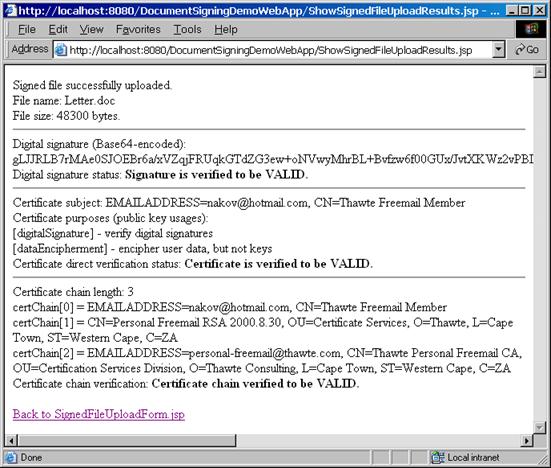

4.4. Уеб приложение за верификация на цифровия подпис и сертификата на изпращача

Глава 5. Тестване, оценка и усъвършенстване

5.2. Експериментално тестване на системата

5.4. Бъдещо развитие и усъвършенстване

Настоящата разработка има за цел да запознае читателя с проблемите, свързани с цифровото подписване на документи в уеб среда и да предложи конкретни подходи за тяхното решаване. След кратък анализ на съществуващите решения се прави преглед на технологиите, проектира се и се имплементира Java-базирана система за цифрово подписване на документи в уеб и верификация на цифрови подписи и сертификати.

Днешните уеб браузъри нямат стандартна функционалност за подписване на прикачени файлове при изпращането им от клиента към уеб сървъра. Това води до проблеми при реализацията на някои специфични приложения, в които потребителят трябва да удостовери по надежден начин, че той е изпратил даден документ. Примери за такива приложения са взаимодействието с електронното правителство, електронно банкиране, някои финансови системи и др.

Целта, която си поставяме, е да се разработи технология за цифрово подписване на документи в уеб среда, основана на инфраструктурата на публичния ключ (PKI) и сървърен софтуер, който посреща подписаните документи и проверява валидността на сигнатурата им и използвания цифров сертификат.

Разработената технология трябва да е независима от операционната система и от уеб браузъра на потребителя.

С въвеждането на електронното правителство и увеличаването на услугите, извършвани по електронен път, нуждата от средства за цифрово подписване на документи нараства. Нараства и необходимостта този процес да се извършва в уеб среда за да максимално лесно достъпен за обикновения гражданин.

Като потенциални потребители на разработената технология можем да идентифицираме уеб разработчиците, които в своите приложения трябва да прилагат технологията на цифровия подпис. Предложеното решение е базирано на Java технологиите, но може да бъде използвано и от други уеб разработчици, тъй като използва отворени стандарти, необвързани с Java платформата.

В първа глава е направен обзор на терминологията, проблемите и технологиите, свързани с използването на цифров подпис в уеб среда.

Изясняват са понятията, свързани с цифровия подпис, моделите на доверие между непознати страни и инфраструктурата на публичния ключ: публичен ключ, личен ключ, цифров сертификат, сертификационен орган, сертификационна верига, защитено хранилище за ключове и сертификати и др. Описват се процедурите и алгоритмите за цифрово подписване на документи и верификация на цифрови подписи. Изяснява се технологията на смарт картите като сигурен и надежден начин за съхранение на ключове и сертификати.

Прави се преглед на съществуващите технологии за подписване на документи в уеб среда. Анализират се техните силни и слаби страни. Разглеждат се начините за реализация на система за подписване на документи в клиентския уеб браузър, работеща върху всички операционни системи и всички масово разпространени уеб браузъри. Обосновава се необходимостта от използване на подписан Java аплет, който подписва файловете преди изпращането им от клиента към сървъра.

Във втора глава се разглеждат библиотеките от класове за работа с цифрови подписи и сертификати, които Java 2 платформата предоставя.

Дава се описание на класовете и интерфейсите от Java Cryptography Architecture (JCA) и Java Certification Path API, които имат отношение към работата с цифрови подписи и сертификати. Разглеждат се и средствата за достъп до смарт карти от Java.

Дават се конкретни насоки как разгледаните класове могат да се използват за полагане на цифров подпис, верификация на цифров подпис и верификация на цифрови сертификати и сертификационни вериги.

В трета глава се анализират и решават конкретните проблеми, свързани с реализацията на Java-базирана система за цифрово подписване на документи в уеб среда. Проектират се отделните компоненти на системата –Java аплет, който подписва документите в клиентския уеб браузър (във вариант за работа с локален сертификат и със смарт карта), уеб приложение, което посреща подписаните документи с подсистема за верификация на цифровия подпис и подсистема за верификация на сертификата на потребителя.

Обосновава се необходимостта Java аплетът, който подписва документи, да работи с повишени права. Разглежда се технологията за подписване на Java аплети с цел повишаване на правата, с които се изпълняват. Разглеждат се и средствата за комуникация между аплет и уеб браузър.

От страна на сървъра се разглежда проблемът с верификацията на цифровия подпис и начините за верификация на цифрови сертификати. Разглеждат се двата подхода за верификацията на сертификата на потребителя, които имат приложение при различни сценарии за използване на цифров подпис. Единият подход е директна верификация, при която се проверява дали сертификатът на клиента е директно издаден от даден сертификат, на който сървърът има доверие. Другият подход е класическият – проверка за валидност на цялата сертификационната верига, която започва от клиентския сертификат и трябва да завършва със сертификат, на който сървъра има доверие.

В четвърта глава се преминава през стъпките за конкретната реализация на вече проектираната система за подписване на документи в уеб среда.

Реализацията е наречена NakovDocumentSigner и предоставя напълно функционално рамково приложение (framework) за цифрово подписване на документи в Java-базирани уеб приложения.

Системата демонстрира как със средствата на Java 2 платформата могат да се подписват документи в уеб среда и да се верифицират цифрови подписи, сертификати и сертификационни вериги. Включен е пълният сорс код на отделните компоненти на системата, придружен с разяснения за тяхната работа. Приложени са и скриптове и инструкции за компилиране, настройка и внедряване на системата.

В пета глава е направена критична оценка на реализираната система за подписване на документи в уеб среда. Системата е тествана под различни операционни системи и уеб браузъри и оценена е нейната работоспособност. Анализирани са недостатъците на системата и са описани посоките за нейното бъдещо развитие и възможностите за подобрение.

Светлин Наков е преподавател по съвременни софтуерни технологии в СУ "Св. Климент Охридски", където води курсове по Компютърни алгоритми, Интернет програмиране с Java, Мрежова сигурност, Програмиране за .NET Framework и Конструиране на качествен програмен код.

Той има сериозен професионален опит като софтуерен разработчик и консултант. Неговите интереси обхващат Java технологиите, .NET платформата и информационната сигурност. Работил е по образователни проекти на Microsoft Research в областта на .NET Framework и по изграждането на големи и сложни информационни системи за държавната администрация.

Светлин е завършил Факултета по математика и информатика на СУ "Св. Климент Охридски". Като ученик и студент той е победител в десетки национални състезания по програмиране и е носител на 4 медала от международни олимпиади по информатика.

Светлин има десетки научни и технически публикации, свързани с разработката на софтуер, в български и чуждестранни списания и е автор на книгата "Интернет програмиране с Java". Той е автор и на серия статии, свързани с използването на цифров подпис в уеб среда в престижното електронно издание „developer.com”.

През 2003 г. Светлин Наков е носител на наградата "Джон Атанасов" на фондация Еврика. През 2004 г. получава най-високото българско отличие за ИТ – награда "Джон Атанасов" от президента на България Георги Първанов за приноса му към развитието на информационните технологии и информационното общество.

В момента Светлин е директор и водещ преподавател в Национална академия по разработка на софтуер, където обучава софтуерни специалисти за практическа работа в ИТ индустрията.

Повече информация за Светлин Наков може да се намери на неговия личен уеб сайт: www.nakov.com.

Авторът благодари на Николай Недялков, президентът на Асоциация за информационна сигурност (ISECA) за съдействието му при разрешаване на технически проблеми, свързани с използването на смарт карти, и за осигурения хардуер за провеждане на изследванията и тестването на реализираните системи.

|

Национална академия по разработка на софтуер |

|

|

Лекторите

» Светлин Наков е преподавател по съвременни софтуерни технологии в СУ “Св. Климент Охридски”. Той е автор на десетки научни и технически публикации и няколко книги, свързани с разработката на софтуер, заради което е търсен лектор и консултант. През 2004 г. получава наградата "Джон Атанасов" от президента на България Георги Първанов за приноса му към развитието на информационните технологии и информационното общество.

» Мартин Кулов е изпълнителен директор във фирма “Код Атест”, където разработва проекти за повишаване качеството на софтуерните продукти в България чрез автоматизация на процесите и внедряване на системи за управление на качеството. Мартин е опитен лектор и сертифициран от Майкрософт разработчик по програмите MCSD и MCSD.NET.

» Други инструктори с опит като преподаватели и програмисти. |

Академията

» Национална академия по разработка на софтуер (НАРС) е център за професионално обучение на софтуерни специалисти.

» НАРС провежда задълбочени курсове по разработка на софтуер и съвременни софтуерни технологии.

» Предлагани специалности: .NET Enterprise Developer Java Enterprise Developer

» Качествено обучение с много практически упражнения

» Завършвате само за 3 месеца.

» Гарантирана работа след успешно завършване!

» Професионална сертификация!

» БЕЗПЛАТНО! Учите безплатно, плащате след като завършите и започнете работа. Стипендии от софтуерни фирми. |

При предаването на важни документи по електронен път често се налага да се удостовери по надежден начин кой в действителност е изпращач (автор) на даден документ. Най-разпространеният от подходите за удостоверяване на произхода на документи и файлове е чрез използването на т. нар. цифров подпис (електронен подпис).

Да разгледаме понятията, свързани с цифровия подпис, сценариите за неговата употреба и алгоритмите за подписване и верификация на подпис.

В света на компютърната криптографията има два вида шифриращи алгоритмични схеми – симетрични и асиметрични [Johner, 2000, стр. 5-9].

При симетричните схеми за шифриране се използва един и същ ключ при шифриране и дешифриране на информацията. Примери за симетрични шифриращи схеми са алгоритмите за блоков шифър DES, 3DES, IDEA, Blowfish, Rijndael и RC5 и алгоритмите за поточен шифър – RC4 и SEAL.

При асиметричните схеми се използва един ключ за шифрирането на информацията и друг (различен от първия) ключ за дешифрирането. Примери за асиметрични кодиращи схеми са алгоритмите RSA, DSA и ElGamal.

Цифровото подписване на документи използва като математическа основа криптографията, базирана на публични ключове (асиметричните схеми).

Криптографията, базирана на публични ключове (public key cryptography) е математическа наука, която се използва за осигуряване на конфиденциалност и автентичност при обмяната на информация чрез използването на криптографски алгоритми, работещи с публични и лични ключове. Тези криптографски алгоритми се използват за цифрово подписване на съобщения (документи), проверка на цифров подпис, шифриране и дешифриране на съобщения (документи).

Публичните и личните ключове представляват математически свързана двойка криптографски ключове (public/private key pair). На всеки публичен ключ съответства точно един личен ключ и обратното – на всеки личен ключ съответства точно един публичен ключ. При това от даден публичен ключ не може да се извлече съответният му личен ключ и обратното. Това прави двойките публичен/личен ключ подходящи за шифриране на съобщения без да е необходимо двете страни, които обменят информация, да си знаят ключовете една на друга.

За да използва дадено лице криптография с публични ключове, то трябва да притежава двойка публичен ключ и съответен на него личен ключ. Съществуват алгоритми, които могат да генерират такива двойки ключове по случаен начин.

Публичният ключ (public key) представлява число (последователност от битове), което обикновено е свързано с дадено лице. Един публичен ключ може да се използва за проверка на цифрови подписи, създадени със съответния му личен ключ, както и за шифриране на документи, които след това могат да бъдат дешифрирани само от притежателя на съответния личен ключ.

Публичните ключове не представляват тайна за никого и обикновено са публично достъпни. Публичният ключ на дадено лице трябва да е известен на всички, с които това лице си комуникира посредством криптография с публични ключове.

Личният ключ (private key) е число (последователност от битове), известно само на притежателя му. С личния си ключ дадено лице може да подписва документи и да дешифрира документи, шифрирани със съответния на него публичен ключ.

В известна степен личните ключове приличат на добре известните пароли за достъп, които са широкоразпространено средство за автентикация по Интернет. Приликата е в това, че както чрез парола, така и чрез личен ключ, едно лице може да удостоверява самоличността си, т. е. да се автентикира. Освен това, както паролите, така и личните ключове по идея представляват тайна за всички останали, освен за притежателя им.

За разлика от паролите за достъп, личните ключове не са толкова кратки, че да могат да бъдат запомнени на ум и затова за съхранението им трябва да се полагат специални грижи. Ако един личен ключ попадне в лице, което не е негов собственик (бъде откраднат), цялата комуникация, базирана на криптографията с публични ключове, разчитаща на този личен ключ, се компрометира и губи своя смисъл. В такива случаи откраднатият личен ключ трябва да бъде обявен за невалиден и да бъде подменен, за да стане отново възможна сигурната комуникация с лицето, което е било негов собственик.

Математическата наука, която се занимава с изследването на алгоритми и схеми за шифриране и дешифриране на съобщения, се нарича криптография. Науката, която се занимава с анализирането и разбиването на криптографски ключове, кодове и схеми за конфиденциална обмяна на съобщения, се нарича криптоанализ.

За целите на криптографията с публични ключове се използват такива криптографски алгоритми, че практически не е по силите на съвременния криптоанализ и съвременната изчислителна техника да се открие личният ключ на лице, чийто публичен ключ е известен.

В практиката най-често се използват ключове с големина между 128 и 2048 бита, поради което методът на грубата сила (brute force) не може да бъде приложен за отгатването на таен ключ.

Откриването на личен ключ, който съответства на даден публичен ключ, е теоретически възможно, но времето и изчислителната мощ, необходими за целта, правят такива действия безсмислени [Wikipedia-PKC, 2005].

Хеш-стойността на едно входно съобщение представлява последователност от битове, обикновено с фиксирана дължина (например 160 или 256 бита), извлечено по някакъв начин от съобщението. Алгоритмите, които изчисляват хеш-стойност, се наричат хеширащи алгоритми.

Съществуват различни хеширащи алгоритми, но само някои от тях са криптографски силни (cryptographically secure hash algorithms). При криптографски силните хеширащи алгоритми е изключително трудно (почти невъзможно) по дадена хеш-стойност да се намери входно съобщение, на което тя съответства [Steffen, 1998].

Криптографски силните алгоритми за изчисление на хеш-стойност имат свойството, че при промяна дори само на 1 бит от входното съобщение се получава тотално различна хеш-стойност. Това поведение ги прави изключително устойчиви на криптоаналитични атаки.

Невъзможността за възстановяване на входното съобщение по дадена хеш-стойност е съвсем логична, като се има предвид, че хеш-стойността на едно съобщение може да е със стотици пъти по-малък размер от него самото. Това, обаче, не изключва възможността две напълно различни съобщения да имат една и съща хеш-стойност (колизия), но вероятността това да се случи е много малка.

При криптографски силните хеширащи алгоритми съществуват колизии, но ако дадено (оригинално) съобщение има дадена хеш-стойност, всяко друго съобщение със същата хеш-стойност се различава значително по дължина от оригиналното.

Някои по-известни криптографски алгоритми за хеширане, широко използвани в практиката, са MD4, MD5, RIPEMD160, SHA1, SHA-256 и др.

Цифровото подписване представлява механизъм за удостоверяване на произхода и целостта на информация, предавана по електронен път. При процеса на цифрово подписване на даден документ към него се добавя допълнителна информация, наречена цифров подпис, която се изчислява на базата на съдържанието на този документ и някакъв ключ. На по-късен етап тази допълнителна информация може да се използва за да се провери произходът на подписания документ.

Цифровият подпис (цифрова сигнатура) представлява число (последователност от битове), което се изчислява математически при подписването на даден документ (съобщение). Това число зависи от съдържанието на съобщението, от използвания алгоритъм за подписване и от ключа, с който е извършено подписването.

Цифровият подпис позволява на получателя на дадено съобщение да провери истинския му произход и неговата цялостност (интегритет).

При цифровото подписване се използват асиметрични схеми за криптиране, като подписът се полага с личния ключ на лицето, което подписва, а проверката на подписа става с неговия публичен ключ. Така ако дадено съобщение бъде подписано от дадено лице, всеки, който има неговия публичен ключ, ще може да провери (верифицира) цифровия подпис.

След като е веднъж подписано, дадено съобщение не може да бъде променяно, защото това автоматично прави невалиден цифровия подпис.

От математическа гледна точка е практически невъзможно един документ да бъде подписан без да е известен личният ключ на лицето, което го подписва. Това се дължи на технологията на цифровия подпис, която съчетава хеширане и шифриране с надеждни алгоритми, устойчиви на криптоаналитични атаки.

Криптографията, базирана на публични ключове осигурява надежден метод за цифрово подписване, при който се използват двойки публични и лични ключове [Johner, 2000, стр. 10-12].

Едно лице полага цифров подпис под дадено електронно съобщение (символен низ, файл, документ, e-mail и др.) чрез личния си ключ. Технически цифровото подписване на едно съобщение се извършва на две стъпки, както е показано на фигура 1-1:

Фигура 0‑1. Цифрово подписване на съобщение

1. На първата стъпка се изчислява хеш-стойност на съобщението (message digest) по някакъв криптографски силен алгоритъм за хеширане (например MD4, MD5, SHA1 или друг).

2. На втората стъпка от цифровото подписване получената в първата стъпка хеш-стойност на съобщението се шифрира с личния ключ, с който се извършва подписването. За целта се използва някакъв математически алгоритъм за цифров подпис (digital signature algorithm), който използвайки личния ключ преобразува хеш-стойността в шифрирана хеш-стойност, наричана още цифров подпис. Най-често се използват алгоритмите за цифров подпис RSA (който се основава на теорията на числата), DSA (който се основава на теорията на дискретните логаритми) и ECDSA (който се основава на теорията на елиптичните криви). Полученият цифров подпис обикновено се прикрепя към съобщението в специален формат, за да може да бъде верифициран на по-късен етап, когато това е необходимо.

Цифровият подпис позволява на получателя на дадено подписано съобщение да провери истинския му произход и неговата цялостност (интегритет). Процесът на проверка (верификация) на цифров подпис има за цел да установи дали дадено съобщение е било подписано с личния ключ, който съответства на даден публичен ключ.

Проверката на цифров подпис не може да установи дали едно съобщение е подписано от дадено лице. За да проверим дали едно лице е подписало дадено съобщение, е необходимо да се сдобием с истинския публичен ключ на това лице. Това е възможно или чрез получаване на публичния ключ по сигурен път (например на дискета или CD) или с помощта на инфраструктурата на публичния ключ чрез използване на цифрови сертификати. Без да имаме сигурен начин за намиране на истинския публичен ключ на дадено лице не можем да имаме гаранция, че даден документ е подписан наистина от него.

Технически проверката на цифров подпис се извършва на три стъпки, както е показано на фигура 1-2:

Фигура 0‑2. Верификация на цифров подпис

1. На първата стъпка се изчислява хеш-стойността на подписаното съобщение. За изчислението на тази хеш-стойност се използва същият криптографски алгоритъм, който е бил използван при подписването му. Тази хеш-стойност наричаме текуща, защото е получена от текущия вид на съобщението.

2. На втората стъпка се дешифрира цифровият подпис, който трябва да бъде проверен. Дешифрирането става с публичния ключ, съответстващ на личния ключ, който е използван при подписването на съобщението, и със същия алгоритъм, който е използван при шифрирането. В резултат се получава оригиналната хеш-стойност, която е била изчислена при хеширането на оригиналното съобщение в първата стъпка от процеса на подписването му.

3. На третата стъпка се сравняват текущата хеш-стойност, получена от първата стъпка и оригиналната хеш-стойност, получена от втората стъпка. Ако двете стойности съвпадат, верифицирането е успешно и доказва, че съобщението е било подписано с личния ключ, съответстващ на публичния ключ, с който се извършва верификацията. Ако двете стойности се различават, това означава, че цифровият подпис е невалиден, т.е. верификацията е неуспешна. Има три възможности за получаване на невалиден цифров подпис:

- Ако цифровият подпис е подправен (не е истински), при дешифрирането му с публичния ключ няма да се получи оригиналната хеш-стойност на съобщението, а някакво друго число.

- Ако съобщението е било променяно (подправено) след подписването му, текущата хеш-стойност, изчислена от подправеното съобщение, ще бъде различна от оригиналната хеш-стойност, защото на различни съобщения съответстват различни хеш-стойности.

- Ако публичният ключ не съответства на личния ключ, който е бил използван за подписването, оригиналната хеш-стойност, получената от цифровия подпис при дешифрирането с неправилен ключ, няма да е вярната.

Ако верификацията се провали, независимо по коя от трите причини, това доказва само едно: подписът, който се верифицира, не е получен при подписването на съобщението, което се верифицира, с личния ключ, съответстващ на публичния ключ, който се използва за верификацията.

Неуспешната верификация не винаги означава опит за фалшификация на цифров подпис. Понякога верификацията може да се провали защото е използван неправилен публичен ключ. Такава ситуация се получава, когато съобщението не е изпратено от лицето, от което се очаква да пристигне, или системата за проверка на подписи разполага с неправилен публичен ключ за това лице. Възможно е дори едно и също лице да има няколко валидни публични ключа и системата да прави опит за верифициране на подписани от това лице съобщения с някой от неговите публични ключове, но не точно с този, който съответства на използвания за подписването личен ключ.

За да се избегнат такива проблеми, често пъти, когато се изпраща подписан документ, освен документът и цифровият му подпис, се изпраща и цифров сертификат на лицето, което е положило този подпис. Цифровите сертификати ще разгледаме в детайли в следващата точка, но засега можем да считаме, че те свързват дадено лице с даден публичен ключ.

При верификацията на подписан документ, придружен от цифров сертификат, се използва публичният ключ, съдържащ се в сертификата и ако верификацията е успешна, се счита, че документът е изпратен от лицето, описано в сертификата. Разбира се, преди това трябва да се провери валидността на сертификата.

Нека сега разгледаме технологията на цифровите сертификати и инфраструктурата на публичния ключ, които дават възможност да се установи доверие между непознати страни.

Когато непознати страни трябва да обменят информация по сигурен начин, това може да стане чрез криптография с публични и лични ключове, но има един съществен проблем. По какъв начин двете страни да обменят първоначално публичните си ключове по несигурна преносна среда?

За съжаление математическо решение на този проблем няма. Съществуват алгоритми за обмяна на ключове, например алгоритъмът на Diffe-Helman, но те не издържат на атаки от тип „човек по средата” (main-in-the-middle).

За да започнат две страни сигурна комуникация по несигурна преносна среда, е необходимо по някакъв начин те да обменят публичните си ключове. Един от подходите за това е двете страни да се доверят на трета, независима страна, на която вярват, и с нейна помощ да обменят ключовете си. Тази трета страна е в основата на инфраструктурата на публичния ключ, но има различни подходи, по които се избира такава трета страна и различни принципи, на които се изгражда доверието. Тези подходи и принципи се дефинират от т. нар. „модели на доверие” [PGP, 1999, стр. 29-33], [NZSSC, 2005].

Разпространени са различни модели на доверие между непознати страни –модел с единствена доверена страна, Web of trust, йерархичен модел, модел на кръстосаната сертификация (cross certification) и др.

Моделът с единствена доверена страна (директно доверие) е най-простият. При него има единствена точка, централен сървър, на който всички вярват. Сървърът може да съхранява публичните ключове на всички участници в комуникацията или просто да ги подписва със своя личен ключ, с което да гарантира истинността им.

На фигура 1-3 е показан схематично моделът на директно доверие:

Фигура 0‑3. Директно доверие

Когато две непознати страни искат да установят доверие по между си, всяка от тях извлича публичния ключ на другата от централния сървър или просто проверява дали той е подписан с ключа на сървъра. Ако някой участник бъде компрометиран, сървърът лесно може да анулира доверието си към него и респективно всички участници да спрат да му вярват.

Този модел е приложим за малки и средни по големина организации. При големи организации настъпват трудности със скалируемостта, защото един сървър не може да обслужи прекалено много клиенти. Понеже сървърът е единствен, рискът е съсредоточен в единствена точка. Така, ако по някакъв начин сървърът бъде компрометиран, щетите ще са непоправими.

Моделът “Web of trust” е приложим при малки групи участници, между някои от които има предварително установено доверие. При този модел всеки участник знае истинските публични ключове на част от останалите (има доверие на своите приятели). За установяване на доверие между непознати участници не е необходим централен сървър, който да съхранява ключовете на всички, а доверието се трансферира транзитивно от приятел на приятел. Възможно даден участник да подписва цифрово публичните ключове на всички участници, на които има директно доверие.

На фигура 1-4 е показан моделът „Web of trust” в действие:

Фигура 0‑4. Модел на доверие “Web of trust”

Ако даден участник A има директно доверие на друг участник B, а участник B има директно доверие на участник C, то може да се счита, че участник A има индиректно доверие на участник C. По този начин всеки участник може транзитивно да изгради своя мрежа на доверие.

По модела на Web of Trust работи една от най-големите световни системи за подписване на електронна поща и други документи – PGP (Pretty Good Privacy).

Проблемите с този модел са, че индиректното доверие много лесно може да бъде компрометирано, защото някой компрометиран участник може да изгради фалшиво доверие към други участници и така транзитивно да компрометира голяма част от цялата мрежа на доверие. При някои имплементации, за по-голяма сигурност при изграждане на индиректно доверие се изисква двойна индиректна връзка, т. е. две независими страни да потвърдят, че вярват на публичния ключ на даден участник.

При йерархичния модел на доверие всички участници вярват в няколко доверени трети страни, наречени сертификационни органи (certification authorities – CA). Сертификационните органи от своя страна трансферират доверието на свои подчинени сертификационни органи, а те също могат да го трансферират или да потвърдят доверието към някой конкретен участник в комуникацията.

Нa сертификационните органи от първо ниво (root CA) се вярва безусловно. Техните публични ключове са известни предварително на всички участници. На сертификационните органи от междинно ниво се вярва индиректно (транзитивно). Техните публични ключове са подписани от сертификационните органи на предходното ниво. На конкретните участници в комуникацията се вярва също транзитивно. Техните публични ключове са подписани от междинните сертификационни органи (фигура 1-5):

Фигура 0‑5. Йерархичен модел на доверие

Йерархичният модел на доверие е силно разпространен в Интернет, при финансови, e-commerce и e-goverment приложения. Той е мощен и работи добре при голям брой участници.

При компрометиране на някой сертификационен орган, се компрометират и всички участници, които се намират по-надолу от него. При компрометиране на обикновен участник, доверието към него се анулира от сертификационния орган, който му го е дал.

Хибридният модел на кръстосана сертификация се базира на йерархии от сертификационни органи и участници в комуникацията (както при йерархичния модел), но позволява транзитивно прехвърляне на доверие между отделните йерархии (както в „Web of trust” модела). Използва се при нужда от обединяване на няколко йерархични инфраструктури на доверие.

На фигура 1-6 моделът е показан схематично:

Фигура 0‑6. Хибриден модел на кръстосана сертификация

Няма универсален най-добър модел. При различни сценарии различни модели могат да бъдат най-подходящи. В нашата работа ще наблегнем на йерархичния модел, като най-широко разпространен за масова употреба в Интернет среда.

Инфраструктурата на публичния ключ разчита на цифрови сертификати и сертификационни органи за да осигури доверие между непознати страни. Нека разгледаме по-детайлно нейната организация.

Цифровите сертификати свързват определен публичен ключ с определено лице. Можем да ги възприемаме като електронни документи, удостоверяващи, че даден публичен ключ е собственост на дадено лице [PGP, 1999, стр 21-27].

Сертификатите могат да имат различно ниво на доверие. Те могат да бъдат саморъчно-подписани (self-signed) или издадени (подписани) от някого. За по-голяма сигурност сертификатите се издават от специални институции, на които се има доверие (т. нар. сертификационни органи) при строги мерки за сигурност, които гарантират тяхната достоверност.

Съществуват различни стандарти за цифрови сертификати, например PGP (Pretty Good Privacy), SPKI/SDSI (Simple Public Key Infrastructure / Simple Distributed Security Infrastructure) и X.509. В практиката за целите на цифровия подпис най-масово се използват X.509 сертификатите. Те са ориентирани към йерархичния модел на доверие.

X.509 е широко-възприет стандарт за цифрови сертификати. Един X.509 цифров сертификат съдържа публичен ключ на дадено лице, информация за това лице (име, организация и т. н.), информация за сертификационния орган, който е издал сертификата, информация за срока му на валидност, информация за използваните криптографски алгоритми и различни други детайли.

Инфраструктурата на публичния ключ (public key infrastructure – PKI) предоставя архитектурата, организацията, техниките, практиките и процедурите, които подпомагат чрез цифрови сертификати приложението на криптографията, базирана на публични ключове (public key cryptography) за целите на сигурната обмяна на информация по несигурни мрежи и преносни среди [GlobalSign, 1999].

PKI използва т. нар. сертификационни органи (certification authorities), които управляват и подпомагат процесите по издаване, анулиране, съхраняване и верификация на цифрови сертификати.

Доверието в рамките на PKI инфраструктурата между непознати страни се базира на цифрови сертификати, чрез които даден сертификационен орган удостоверява кой е собственикът на даден публичен ключ.

Има различни типове PKI инфраструктура, но ние ще разгледаме само най-разпространения тип – този с йерархичен модел на доверие, който широко се използва в Интернет (например при HTTPS протокола за сигурна връзка между уеб браузър и уеб сървър).

PKI инфраструктурата има за цел да осигури следните услуги на своите потребители:

- Конфиденциалност при пренос на информация. Осъществява се чрез шифриране на информацията с публичен ключ и дешифриране със съответния му личен ключ.

- Интегритет (неизменимост) на пренасяната информация. Осъществява се чрез технологията на цифровия подпис.

- Идентификация и автентикация. Цифровите сертификати осигуряват идентификация на даден участник в комуникацията и позволяват той да бъде автентикиран по сигурен начин. Сертификационните органи гарантират с цифров подпис, че даден публичен ключ е на даден участник.

- Невъзможност за отказ (non-repudiation) от извършено действие. Осъществява се чрез цифрови подписи, които идентифицират участника, извършил дадено действие, за което се е подписал.

За издаването и управлението на цифрови сертификати инфраструктурата на публичния ключ разчита на т. нар. сертификационни органи (доставчици на удостоверителни услуги), които позволяват да се изгради доверие между непознати страни, участнички в защитена комуникация, базирана на публични и лични ключове.

Сертификационен орган (certification authority – CA) е институция, която е упълномощена да издава цифрови сертификати и да ги подписва със своя личен ключ [Raina, 2003, стр 30-31]. Целта на сертификатите е да потвърдят, че даден публичен ключ е притежание на дадено лице, а целта на сертификационните органи е да потвърдят, че даден сертификат е истински и може да му се вярва. В този смисъл сертификационните органи се явяват безпристрастна доверена трета страна, която осигурява висока степен на сигурност при компютърно-базирания обмен на информация.

Сертификационните органи се наричат още удостоверяващи органи или доставчици на удостоверителни услуги.

Ако един сертификационен орган е издал цифров сертификат на дадено лице и се е подписал, че този сертификат е наистина на това лице, можем да вярваме, че публичният ключ, който е записан в сертификата, е наистина на това лице, стига да имаме доверие на този сертификационен орган.

Регистрационният орган (registration authoruty – RA) е орган, който е упълномощен от даден сертификационния орган да проверява самоличността и автентичността на заявителя при заявка за издаване на цифров сертификат. Сертификационните органи издават цифрови сертификати на дадено лице след като получат потвърждение от регистрационния орган за неговата самоличност [Raina, 2003, стр. 33-35].

Регистрационните органи се явяват на практика междинни звена в процеса на издаване на цифрови сертификати. Регистрационен орган може да бъде както дадено физическо лице, например системният администратор при малка корпоративна мрежа, така и дадена институция, например орган упълномощен от държавата.

В зависимост от степента на сигурност, която е необходима, се използват сертификати с различно ниво на доверие. За издаването на някои видове сертификати е необходим само e-mail адрес на собственика им, а за издаването на други е необходимо лично присъствие на лицето-собственик, което полага подпис върху документи на хартия в някой от офисите на регистрационния орган.

Не на всички сертификационни органи може да се има доверие, защото е възможно злонамерени лица да се представят за сертификационен орган, който реално не съществува или е фалшив.

За да се вярва на един сертификационен орган, той трябва да е глобален и съответно световно признат и утвърден или локален и утвърден по силата на локалните закони в дадена държава.

В света на цифровата сигурност утвърдените сертификационни органи разчитат на много строги политики и процедури за издаване на сертификати и благодарение на тях поддържат доверието на своите клиенти. За по-голяма сигурност тези органи задължително използват специален хардуер, който гарантира невъзможността за изтичане на важна информация, като например лични ключове.

Сред най-известните утвърдени глобални световни сертификационни органи са компаниите: GlobalSign NV/SA (www.globalsign.net), Thawte Consulting (www.thawte.com), VeriSign Inc. (www.verisign.com), TC TrustCenter AG (www.trustcenter.de), Entrust Inc. (www.entrust.com) и др.

В България има няколко сертификационни органа, утвърдени от закона за универсалния електронен подпис и комисията за регулиране на съобщенията (www.crc.bg). Сред тях са фирмите: “Информационно обслужване” АД (www.stampit.org) и “Банксервиз” АД (www.b-trust.org).

Всеки сертификационен орган има свой сертификат и съответстващ на него личен ключ (който се съхранява при много строги мерки за сигурност), с който подписва сертификатите, които издава на своите клиенти.

Един сертификационен орган може да бъде от първо ниво (top-level certification authority; Root CA) или да бъде от някое следващо ниво (вж. фигура 1-7):

Фигура 0‑7. Йерархия на сертификационните органи

Сертификационните органи от първо ниво при започването на своята дейност издават сами на себе си сертификат, който подписват с него самия. Тези сертификати са саморъчно-подписани и се наричат Root-сертификати.

Root-сертификатите на утвърдените световни сертификационни органи са публично достъпни и могат да се използват за верификация на други сертификати. Сертификационните органи, които не са на първо ниво, разчитат на някой орган от по-горно ниво да им издаде сертификат, с който имат право да издават и подписват сертификати на свои клиенти.

Най-често регистрационните органи, които проверяват самоличността и автентичността на заявителя преди издаване на цифров сертификат, се явяват сертификационни органи от междинно ниво. Те са упълномощени от даден сертификационен органи от първо ниво да препродават неговите удостоверителни услуги на крайни клиенти.

Технически е възможно всеки сертификат да бъде използван за да се подпише с него всеки друг сертификат, но на практика възможността за подписване на други сертификати е силно ограничена. Всеки сертификат съдържа в себе си неизменими параметри, които указват дали може да бъде използван за подписване на други сертификати.

Сертификационните органи издават на своите клиенти (крайните потребители) сертификати, които не могат да бъдат използвани за подписване на други сертификати. Ако един потребител си купи сертификат от някой сертификационен орган и подпише с него друг сертификат, новоподписаният сертификат няма да е валиден.

Един сертификационен орган издава сертификати, с които могат да бъдат подписвани други сертификати, само на други сертификационни органи, като по този начин ги прави непосредствено подчинени на себе.

Един сертификат може да бъде подписан от друг сертификат (най-често собственост на някой сертификационен орган) или да е подписан от самия себе си.

Сертификатите, които не са подписани от друг сертификат, а са подписани от самите себе си, се наричат саморъчно-подписани сертификати (self-signed certificates). В частност Root-сертификатите на сертификационните органи на първо ниво се явяват саморъчно-подписани сертификати [Wikipedia, SSC, 2005].

В общия случай един self-signed сертификат не може да удостоверява връзка между публичен ключ и дадено лице, защото с подходящ софтуер всеки може да генерира такъв сертификат на името на избрано от него лице или фирма.

Въпреки, че не могат да се възприемат с доверие, саморъчно-подписаните сертификати все пак имат свое приложение. Например в рамките на една вътрешнофирмена инфраструктура, където е възможно сертификатите да се разпространят физически по сигурен начин между отделните служители и вътрешнофирмените системи, self-signed сертификатите могат успешно да заместят сертификатите, издавани от сертификационните органи. В такива вътрешнофирмени среди не е необходимо някой сертификационен орган да потвърждава, че даден публичен ключ е на дадено лице, защото това може да се гарантира от начина издаване и пренасяне на сертификатите. Всъщност тази схема използва директния модел на доверие, при който цялата организация вярва на една единствена трета страна (някакъв централен сървър).

Описаната схема за сигурност, базирана на self-signed сертификати може да се подобри, като фирмата изгради свой собствен локален сертификационен орган за служителите си. За целта фирмата трябва първоначално да си издаде саморъчно-подписан сертификат, а на всички свои служители да издава сертификати, подписани с него. Така първоначалният сертификат на фирмата се явява доверен Root-сертификат, а самата фирма се явява локален сертификационен орган от първо ниво.

Изграждането на локален сертификационен орган се поддържа стандартно от някои операционни системи, например от Windows 2000 Server и Windows 2003 Server, които предоставят т. нар. certificate services.

И при двете описани схеми за сигурност (чрез директно доверие и чрез локален сертификационен орган) не е изключена възможността за евентуална злоупотреба на системния администратор, който има правата да издава сертификати. Този проблем би могъл да се реши чрез строги вътрешнофирмени процедури по издаването и управлението на сертификатите и с помощта на специализиран хардуер, но пълна сигурност не е гарантирана.

При комуникация по Интернет, където няма сигурен начин да се установи дали даден сертификат, изпратен по мрежата, не е подменен някъде по пътя, не се използват self-signed сертификати, а само сертификати, издадени от утвърдени сертификационни органи. Например, ако един уеб сървър в Интернет трябва да комуникира с уеб браузъри по защитен комуникационен канал (SSL), той непременно трябва да притежава сертификат, издаден от някой общопризнат сертификационен орган. В противен случай е възможно шифрираните връзки между клиентите и този уеб сървър да се подслушват от трети лица.

Сертификатите, издадени от утвърдените сертификационни органи дават по-голяма степен на сигурност на комуникацията, независимо дали се използват в частна корпоративна мрежа или в Интернет. Въпреки това self-signed сертификати често се използват, защото сертификатите, издадени от сертификационните органи, струват пари и изискват усилия от страна на собственика им за първоначалното им издаване, периодичното им подновяване и надеждното съхраняване на свързания с тях личен ключ.

Когато един сертификационен орган от първо ниво издава сертификат на свой клиент, той го подписва със своя Root-сертификат. По този начин се създава верига от сертификати, състояща се от два сертификата – този на сертификационния орган, предхождан от този на неговия клиент.

Вериги от сертификати (сертификационни вериги, certificate chains, certification paths) се наричат последователности от сертификати, за които всеки сертификат е подписан от следващия след него. В началото на веригата обикновено стои някакъв сертификат, издаден на краен клиент, а в края на веригата стои Root-сертификатът на някой сертификационен орган. В средата на веригата стоят сертификатите на някакви междинни сертификационни органи [RFC 3280, раздел 3.2].

На фигура 1-8 е даден пример за сертификационна верига:

Фигура 0‑8. Сертификационна верига

Тя започва от сертификата на крайния клиент (Thawte Freemail Member), който е подписан от сертификата на междинен сертификационен орган (Thawte Personal Freemail Issuing CA) и завършва с root-сертификата на сертификационен орган от първо ниво (Thawte Personal Freemail CA).

Общовъзприетата практика е сертификационните органи от първо ниво да издават сертификати на междинните сертификационни органи, като отбелязват в тези сертификати, че могат да бъдат използвани за издаване на други сертификати. Междинните сертификационни органи издават сертификати на свои клиенти или на други междинни сертификационни органи. На сертификатите издавани на крайни клиенти се задават права, които не позволяват те да бъдат използвани за издаване на други сертификати, а на сертификатите, издавани на междинни сертификационни органи не се налага такова ограничение.

Има няколко подхода за проверка на валидността на цифрови сертификати. В зависимост от модела на доверие (модел с единствена доверена страна, йерархичен модел, модел Web of trust и т. н.) сертификатите могат да се проверяват по различни начини.

Ние ще разгледаме два начина за проверка на цифрови сертификати – директна верификация и верификация на сертификационна верига.

При директната верификация се проверява срокът на валидност на сертификата и се проверява дали той е издаден директно от сертификационен орган, на който имаме доверие. Обикновено директната верификация се използва при модел на доверие с единствена доверена страна (локален сертификационен орган).

Реализацията е много лесна – просто се проверява дали даденият сертификат е директно подписан от сертификат, на който имаме доверие. За целта системата, която извършва такава проверка, трябва да поддържа множество от доверени сертификати за директна проверка.

При йерархичния модел на доверие, когато трябва да се верифицира даден сертификат, се проверява последователно доверието към сертификатите от цялата негова сертификационна верига. Ако сертификационната верига не е налична, тя трябва да се построи по някакъв начин.

На един сертификат, който се намира в началото на дадена сертификационна верига може да се вярва само ако тази сертификационна верига бъде успешно верифицирана. В такъв случай се казва, че този сертификат е проверен сертификат (verified certificate).

Верификацията на една сертификационна верига включва проверка дали всеки от сертификатите, които я съставят, е подписан от следващия сертификат във веригата, като за последния сертификат се проверява дали е в списъка на Root-сертификатите, на които безусловно се вярва. За всеки от сертификатите се проверява допълнително срокът му на валидност и дали има право да подписва други сертификати [RFC 3280, раздел 6].

Всеки софтуер за проверка на сертификационни вериги поддържа списък от доверени Root-сертификати (trusted root CA certificates), на които вярва безусловно. Това са най-често Root-сертификатите на утвърдените глобални (световни) сертификационни органи.

Например уеб браузърът Microsoft Internet Explorer идва стандартно със списък от около 150 доверени Root-сертификата, а браузърът Mozilla при първоначална инсталация съдържа около 70 доверени сертификата.

Проверката на една сертификационна верига включва не само проверка на това дали всеки сертификат е подписан от следващия и дали сертификатът в края на тази верига е в списъка на доверените Root-сертификати.

Необходимо е още да се провери дали всеки от сертификатите във веригата не е с изтекъл срок на валидност, а също дали всеки от сертификатите без първия има право да бъде използван за подписване на други сертификати. Ако проверката на последното условие бъде пропусната, ще стане възможно краен клиент да издава сертификат на името на когото си поиска и верификацията на издадения сертификат да преминава успешно.

При проверката на дадена сертификационна верига се проверява и дали някой от сертификатите, които я съставят, не е анулиран (revoked). На процеса по анулиране на сертификати ще се спрем малко по-късно.

Съвкупността от всички описани проверки има за цел да установи дали на един сертификат може да се вярва. Ако проверката на една сертификационна верига не е успешна, това не означава непременно, че има опит за фалшификация. Възможно е списъкът на доверените Root-сертификати, използван при верификацията, да не съдържа Root-сертификата, с който завършва веригата, въпреки че той е истински.

В общия случай един сертификат не може да бъде верифициран по описания начин, ако не е налична цялата му сертификационна верига или ако Root-сертификатът, с който започва веригата му, не е в списъка на доверените сертификати. Сертификационната верига на един сертификат може да се построи и програмно, ако не е налична, но за целта трябва да са налични всички сертификати, които участват в нея.

В системите за електронно подписване на документи се използват защитени хранилища за ключове и сертификати (protected keystores). Едно такова хранилище може да съдържа три типа елементи – сертификати, сертификационни вериги и лични ключове.

Понеже съхраняваната в защитените хранилища информация е поверителна, от съображения за сигурност достъпът до нея се осъществява с пароли на две нива – парола за хранилището и отделни пароли за личните ключове, записани в него. Благодарение на тези пароли при евентуално осъществяване на неправомерен достъп до дадено защитено хранилище за ключове и сертификати, поверителната информация, записана в него, не може да бъде прочетена лесно. В практиката личните ключове, като особено важна и поверителна информация, никога не се държат извън хранилища за ключове и сертификати и винаги са защитени с пароли за достъп.

Има няколко разработени стандарта за защитени хранилищата за ключове и сертификати, например JKS (Java Key Store), PKCS#12 и смарт-карти (PKCS#11).

Най-разпространен е стандартът PKCS#12, при който хранилището се съхранява във вид на файл със стандартното разширение .PFX (или по-рядко използваното разширение .P12). Едно PKCS#12 хранилище обикновено съдържа един сертификат, съответен на него личен ключ и сертификационна верига, удостоверяваща автентичността на сертификата [PKCS#12]. Наличието на сертификационна верига не е задължително и понякога в PFX файловете има само сертификат и личен ключ.

В повечето случаи за улеснение на потребителя паролата за достъп до един PFX файл съвпада с паролата за достъп до личния ключ, записан в него. Поради тази причина при използване на PFX файлове най-често се изисква само една парола за достъп.

Смарт картите (smart card) представляват магнитни или чип-карти, които съхраняват чувствителна информация (лични ключове, сертификати и др.) и защитават много по-сигурно информацията, отколкото файловете с PFX хранилища.

Повечето съвременни смарт карти притежават криптопроцесор и защитена област за данни, която не може да бъде прекопирана. Всъщност достъп до защитената област от смарт картата има само нейният криптопроцесор, който може да криптира и подписва данни. Потребителите реално не извличат личните ключове от картата, а ползват услугите на вградения в нея криптопроцесор.

Невъзможността за извличане на защитената информация от смарт карта я прави изключително надеждна, защото достъпът до личните ключове в нея е възможен, само ако тя е физически налична. Ако картата бъде открадната, собственикът й може да установи това и да сигнализира на издателя й да я анулира.

При използването на PKCS#12 хранилища, съхранявани във вид на файл, има риск някой да прекопира този файл и да подслуша по някакъв начин паролите за достъп до него, след което да извлече личните ключове без знанието на собственика на хранилището. При използването на смарт карта с криптопроцесор не е възможно личните ключове да бъдат извлечени и прекопирани поради хардуерни съображения. Остава възможността картата да бъде открадната физически, но рискът от това е много по-малък в сравнение с риска от прекопирване на файл.

Смарт картите имат собствен криптопроцесор, собствена операционна система, защитена памет и собствена файлова система. Достъпът до тях става на различни нива с различни протоколи. Стандартът ISO 7816 (http://www.maxking.com/iso78161.htm) описва основните компоненти на смарт картите и работата с тях на ниско ниво.

На по-високо ниво за достъп до смарт карти се използва стандартът PKCS#11, който дефинира програмен интерфейс за взаимодействие с криптографски устройства (cryptographic tokens) – като смарт карти, хардуерни криптографски ускорители и други [PKCS#11].

Софтуерът, който се доставя заедно със смарт картите, обикновено съдържа имплементация на PKCS#11 за съответната карта и за съответния карточетец.

PKCS#11 стандартът не позволява физически да се извличат личните ключове от смарт карта, но дава възможност за използване на тези ключове с цел шифриране, дешифриране или подписване на данни. Разбира се, за да се извърши подобна операция, е необходимо преди това потребителят да въведе своя PIN код, който защитава достъпа до картата.

PKCS#11 стандартът предоставя интерфейс за достъп до защитени хранилища за ключове и сертификати, съхранявани върху смарт карта. По тази причина със смарт картите може да се работи по начин, много подобен на работата с PKCS#12 хранилища. Една PKCS#11 съвместима смарт карта, обаче, има много повече възможности от едно PKCS#12 хранилище.

Когато един сертификационен орган издаде цифров сертификат на свой клиент, клиентът в крайна сметка получава едно защитено хранилище за ключове и сертификати, което съдържа издадения му сертификат, свързаният с него личен ключ и цялата сертификационна верига, която удостоверява автентичността на сертификата.

Защитеното хранилище се предоставя на клиента или във вид на PFX файл или върху смарт карта или се инсталира директно в неговия уеб браузър. След това то може да бъде експортирано в друг формат или да се използва директно за автентикация, за подписване на документи, за проверка на подпис, за шифриране и дешифриране на информация и т.н.

Обикновено когато един сертификат се издава през Интернет, независимо по какъв начин потребителят потвърждава самоличността си, в процедурата по издаването важно участие взима потребителският уеб браузър.

При заявка за издаване на сертификат, отправена към даден сертификационен орган от неговия уеб сайт, уеб браузърът на потребителя генерира двойка публичен и личен ключ, след което изпраща публичния ключ към сървъра на сертификационния орган. Сертификационният орган, след като установи верността на данните за самоличността на своя клиент, му издава сертификат, в който записва получения от неговия уеб браузър публичен ключ и потвърдените му лични данни.

За някои видове сертификати личните данни могат се състоят единствено от един проверен e-mail адрес, докато за други те могат да включват пълна информация за лицето – имена, адрес, номер на документ за самоличност и т.н. Проверката на личните данни става по процедура, определена от съответния сертификационен орган.

След като сертификационният орган издаде сертификата на своя клиент, той го препраща към уеб страница, от която този сертификат може да бъде инсталиран в неговия уеб браузър. Реално потребителят получава по някакъв начин от сертификационния орган новоиздадения му сертификат заедно с пълната му сертификационна верига. Уеб браузърът междувременно е съхранил съответния на сертификата личен ключ и така в крайна сметка потребителят се сдобива със сертификат, съответна сертификационна верига и съответстващ личен ключ, инсталирани в неговия уеб браузър.

Начинът на съхранение на личните ключове е различен при различните браузъри, но при всички случаи такава конфиденциална информация се защитава най-малко с една парола. При описания механизъм за издаване на сертификати личният ключ на потребителя остава неизвестен за сертификационния орган и така този потребител може да бъде сигурен, че никой друг няма достъп до неговия личен ключ.

За тестови цели могат да бъдат използвани демонстрационни цифрови сертификати, които някои известни сертификационни орган като Thawte, VeriSign и GlobalSign издават на потенциални клиенти от своите сайтове.

Срещу валиден e-mail адрес Thawte издават напълно безплатно сертификати за подписване на електронна поща. Те могат да бъдат получени само за няколко минути от адрес http://www.thawte.com/email/.

VeriSign издават на потенциални клиенти демонстрационни сертификати със срок на валидност 60 дни също срещу валиден e-mail адрес от http://www.verisign.com/client/enrollment/index.html.

GlobalSign също предлагат демонстрационни сертификати срещу валиден e-mail адрес от сайта си http://secure.globalsign.net/, но техните са с валидност 30 дни.

Повечето уеб браузъри могат да използват съхранените в тях сертификати и лични ключове за автентикация пред защитени SSL сървъри и за някои други цели. Много E-Mail клиенти също могат да използват сертификатите, съхранявани в уеб браузърите, при подписване, шифриране и дешифриране на електронна поща.

Има приложения, които не могат да използват директно сертификатите от потребителските уеб браузъри, но могат да работят с PFX хранилища за ключове и сертификати. В такива случаи потребителите могат да експортират от своите уеб браузъри сертификатите си заедно със съответните им лични ключове в PFX файлове и да ги използват от всякакви други програми.

След като имаме сертификат с личен ключ, инсталиран в нашия уеб браузър и искаме да го ползваме от външно приложение, трябва да го експортираме във формат PKCS#12 (в .PFX файл).

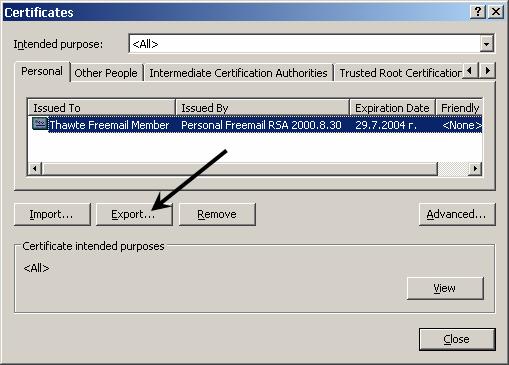

В Internet Explorer експортирането на сертификат и личен ключ става от главното меню чрез командите Tools | Internet Options | Contents | Certificates | Export (фигура 1-9):

Фигура 0‑9. Експортиране на сертификат от Internet Explorer

По подразбиране при експортирането на сертификат и личен ключ в .PFX файл Internet Explorer не включва пълната сертификационна верига в изходния файл, но потребителят може да укаже това от допълнителна опция.

В Netscape и Mozilla можем да експортираме сертификати от хранилището на уеб браузъра чрез командите Edit | Preferences | Privacy & Security | Certificates | Manage Certificates | Backup (фигура 1-10):

Фигура 0‑10. Експортиране на сертификат от Mozilla

Форматът PKCS#12 (файлове от тип .PFX/.P12) се използва най-често за съхранение на цифров сертификат, придружен от сертификационната си верига и личен ключ, съответстващ на публичния ключ на сертификата.

При съхраняване на X.509 сертификати, за които нямаме съответен личен ключ, по-често се използват други файлови формати. Най-често се използва кодирането ASN.1 DER, при което сертификатите се записват във файлове с разширение .CER (или по-рядко разширения .CRT или .CA).

Един CER файл съдържа публичен ключ, информация за лицето, което е негов собственик и цифров подпис на някой сертификационен орган, удостоверяващ, че този публичен ключ е наистина на това лице. CER файловете могат да съдържат пълната сертификационна верига за даден сертификат, но могат и да не я съдържат. Един CER файл може да бъде в двоичен вид или в текстов вид (с кодиране Base64).

Сертификационните органи разпространяват Root-сертификатите си във вид на CER файлове, обикновено от своя уеб сайт.

Уеб браузърите могат да ползват и сертификати, които са съхранени върху смарт карта. За целта те трябва да ги импортират в своята система за управление на сигурността.

Internet Explorer използва вграденото в Windows хранилище за сертификати (т. нар. Windows Certificate Store), в което могат да се импортират сертификати от смарт карти.

Mozilla използва свое собствено хранилище за сертификати и позволява в него да се импортират сертификати от смарт карта.

Импортирането става като се използва PKCS#11 имплементацията за съответната смарт карта. Това е библиотека (.dll файл под Windows и .so файл под UNIX/Linux), който осигурява достъп до информацията и функциите от смарт картата по стандарта PKCS#11. Тази библиотека обикновено се разпространява заедно с драйверите за карточетеца и съответната смарт карта.

Понякога се случва някое лице или фирма да загуби контрол над собствените си сертификати и съответстващите им лични ключове и те да попаднат в трети лица, които могат евентуално да злоупотребяват с тях. В такива случаи е необходимо тези сертификати да бъдат обявени за невалидни (revoked certificates).

Сертификационните органи периодично (или по неотложност) издават списъци на определени сертификати, които са с временно преустановено действие или са анулирани преди изтичане на срока им на валидност.

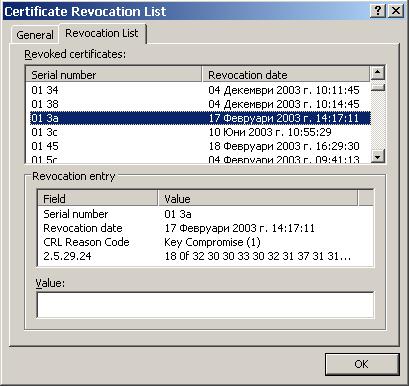

Тези списъци се подписват цифрово от сертификационния орган, който ги издава, и се наричат списъци на анулираните сертификати (certificate revocation lists – CRL). В един такъв списък се посочват името на сертификационния орган, който го е издал, датата на издаване, датата на следващото издаване на такъв списък, серийните номера на анулираните сертификати и специфичните времена и причини за това анулиране.

Списъците с анулирани сертификати обикновено се записват във файлове с разширение .CRL и се разпространяват от уеб сайтовете на съответните сертификационни органи. Пример за списък с анулираните сертификати е този на StampIT: http://www.stampit.org/crl/stampit.crl (фигура 1-11):

Фигура 0‑11. Списък с анулирани сертификати

Повече информация за CRL списъците може да се намери в тяхната официална спецификация – [RFC 3280, раздел 5].

OCSP (Online Certificate Status Protocol) е протокол за проверка на валидността на сертификат в реално време. Чрез него може да се отправи заявка към сертификационния орган, издал даден сертификат, и да се провери дали в настоящия момент този сертификат е валиден.

Проверката на статуса се осъществява чрез използване на OCSP клиент (OCSP Requestor) и OCSP сървър (OCSP Responder). OCSP клиентът се обръща към OCSP сървъра на сертификационния орган, който дава отговор за статуса на сертификата. Този отговор е електронно подписан със сертификата на OCSP сървъра и съдържа както информация за проверявания сертификат, така и времето на обработка, което служи като доказателство за валидност. OCSP протоколът е описан в [RFC 2560].

Да си представим, че разработваме някаква информационна система с уеб-базиран потребителски интерфейс, която е достъпна от Интернет. Потребителите на тази система трябва да могат да изпращат на сървъра различни документи. Документите могат да бъдат файлове с най-разнообразни формати – MS Word .DOC файлове, Adobe Acrobat .PDF файлове, MS Excel .XLS файлове, JPEG и GIF изображения, текстови файлове и др. За да се следи самоличността на изпращачите и за да се гарантира, че никой не може да промени документите след тяхното изпращане, е необходимо системата да дава възможност на потребителите да подписват с цифров подпис изпращаните файлове. Да разгледаме проблемите, които стоят пред реализацията на такава система.

За целите на цифровия подпис системата може да използва криптография, базирана на публични ключове, а за удостоверяване на самоличността на потребителите, които подписват документи, е най-удобно да бъдат използвани цифрови сертификати.

Сертификатите могат да бъдат или саморъчно-подписани (self-signed) или да бъдат издадени от някой сертификационен орган.

Ако потребителите саморъчно си издават сертификати и подписват с тях изпращаните документи, няма гаранция че някой злонамерен потребител няма да си издаде сертификат с чуждо име и да подпише някакви документи от името на друг потребител.

За да се избегне горният проблем, е възможен друг вариант – лицето, което поддържа системата (системният администратор) да издава цифрови сертификати на потребителите. Той може да осъществи това като създаде локален сертификационен орган или като директно генерира и раздава публичните и личните ключове на потребителите. На практика това е моделът на директно доверие, при който всички потребители се доверяват на една независима трета страна. Този модел работи добре в малки организации, но не е приложим в глобална среда, каквато е Интернет.

Другият подход е да се използват услугите на утвърдените сертификационни органи. Всеки потребител на системата закупува сертификат от някой сертификационен орган и този орган гарантира, че издаденият сертификат е наистина на лицето, което е записано в сертификата. Личният ключ, съответстващ на този сертификат, остава достъпен единствено за неговия собственик и за никой друг (като за по-голяма сигурност може да се съхранява върху смарт карта). Благодарение на това когато даден потребител подпише даден документ със сертификата, издаден му от някой сертификационен орган, има гаранция, че подписът е положен наистина от него. Фалшификация е възможна само, ако злонамерени лица се сдобият с личния ключ на някой потребител, за което отговорност носи самият този потребител.

Закупуването на цифров сертификат е свързано с известни разходи, които всеки потребител трябва да направи, но това е единственият надежден начин да се гарантира сигурността. Обикновено при закупуване на цифров сертификат потребителят може да се сдобие с PFX файл или смарт карта, съдържащи издадения му сертификат и личния му ключ, защитени с парола за достъп (или PIN код).

Ако сертификационният орган при издаване на сертификат на своя клиент го инсталира директно в неговия уеб браузър, клиентът може да го експортира от браузъра си в PFX файл (във формат PKCS#12) и да използва по-нататък този PFX файл за подписване на документи.

Подписването на документи използва личния ключ на потребителя, който извършва подписването. Понеже личният ключ на един потребител е достъпен само от самия него, е необходимо подписването да се извършва физически на неговата машина. В противен случай потребителят ще трябва да изпраща на сървъра личния си ключ, а това създава потенциална опасност този ключ да бъде откраднат от злонамерени лица.

При уеб приложенията подписването на документи на машината на клиента никак не е лесна задача, защото клиентът разполага единствено със стандартен уеб браузър, който няма вградени функции за подписване на документи при изпращането им (upload) към сървъра.

Стандартно със средствата на HTML и JavaScript не можем да подписваме файлове в клиентския уеб браузър. Това е проблем на уеб технологиите, който няма стандартизирано решение, което да се поддържа от всички уеб браузъри. JavaScript по спецификация не поддържа функционалност за работа с цифрови подписи и сертификати и не може да осъществява достъп нито до сертификатите, инсталирани в уеб браузъра на потребителя, нито до външни хранилища за ключове и сертификати.

Някои уеб браузъри (например Mozilla) имат специфични за тях разширения, които позволяват подписването на текст, но не позволяват подписването на файл при изпращането му към сървъра.

Трябва да търсим решение на проблема с подписването на файлове в уеб браузъра на клиента в стандартните и широкоразпространени разширения на уеб технологиите: Macromedia Flash, Java аплети, ActiveX контроли и др. Ще разгледаме предимствата и недостатъците на съществуващите технологии, с които можем да подписваме документи в уеб среда.

Един възможен подход за подписване на документи на машината на потребителя е всеки потребител да си инсталира за целта някакъв специализиран софтуер. Това би могло да свърши работа, но има известни проблеми, които правят това решение неудобно.

Единият проблем е, че софтуерът за подписване трябва да има отделни версии за различните операционни системи, които потребителят би могъл да използва. Това не винаги е лесна задача, особено ако трябва да се поддържат голям брой различни платформи.

Има и проблем с поддръжката на различни типове хранилища за сертификати – PFX файлове, смарт карти и т.н. В различните операционни системи достъпът до такива хранилища става по различен начин.

Друг проблем с поддръжката е, че при всяка промяна в софтуера е необходимо да се заставят всички потребители да си изтеглят и инсталират променената версия. Ако потребителите са голям брой, това може да се окаже сериозен проблем.

Следващият немаловажен проблем е интеграцията на такъв софтуер с уеб интерфейса на системата. Това не е никак лесна задача, особено ако трябва да се поддържат различни уеб браузъри. Ако външният софтуер за подписване на документи не е добре интегриран с уеб системата, използването му ще е неудобно за потребителя.

Има и още един проблем: От съображения за сигурност потребителите може да не са съгласни да инсталират специален софтуер на компютъра си, а ако използват чужд компютър, може и да нямат физическата възможност да направят това.

Да разгледаме един друг подход – ActiveX контролите. Те представляват Windows компоненти, базирани на COM технологията, които имплементират някаква функционалност, имат собствен графичен потребителски интерфейс и могат да се да се вграждат в уеб страници, подобно на обикновени картинки, и да се изпълняват след това вътре в страниците [MSDN ActiveX].

ActiveX контролите могат технически да решат проблема, но не са платформено независими – работят само под Windows. При тях не е проблем да осъществят достъп до хранилището за сертификати на Windows и Internet Explorer (т. нар. Windows Certificate Store), например посредством стандартната Windows библиотека CryptoAPI или чрез специализираната компонента CAPICOM. Предимство на този подход е, че се използва хранилището за сертификати на Windows, а то позволява използването както на PFX файлове, така и на смарт карти и други криптиращи устройства.

Основният проблем при този подход е, че върху друга операционна система, освен Windows, ActiveX контролите просто не могат да работят.

Друг проблем на ActiveX контролите е, че изискват от потребителя да се съгласи да ги инсталира преди да бъдат стартирани за пръв път, а това може да изисква промяна в настройките за сигурността.

.NET Windows Forms контролите в Internet Exoplorer представляват графични компоненти, които могат да имплементират някаква специфична функционалност и да взаимодействат с потребителя чрез собствен графичен потребителски интерфейс [MSDN WinForms]. Те се изпълняват в клиентския уеб браузър, подобно на ActiveX контролите.

Технически .NET Windows Forms контролите могат да решат проблема с подписването, но при някои допълнителни условия. .NET Framework има силно развити средства за работа с цифрови подписи и сертификати и за достъп защитени хранилища, включително и смарт карти, така че това не е проблем. Проблем е невъзможността стандартно .NET контрола, изпълнявана в Internet Explorer, да чете от файловата система, а това е необходимо за да бъде прочетен файлът, който трябва да бъде подписан. Остава възможността потребителят да промени настройките на .NET сигурността (т. нар. .NET Security Policy) за да разреши на съответната контрола достъп до файловата система.

Най-големият проблем при подхода с Windows Forms контролите е, че те са силно платформено-зависими. Те работят само под Windows и то само с уеб браузър Internet Explorer 5.5 или по-висока версия и допълнително изискват на машината на клиента да има инсталиран Microsoft .NET Framework. Всички тези изисквания ги правят подходящи за използване в корпоративна среда, където администраторът може да осигури наличието на Internet Explorer, .NET Framework и настройките за сигурността, но в Интернет среда това решение няма да работи.

В Windows среда, ако се използва Microsoft Internet Explorer, може да се инсталира ActiveX контролата CAPICOM. Тя представлява COM обвивка на Microsoft CryptoAPI и предоставя обектен модел за достъп криптографската функционалност на Windows [Lambert, 2001].

След като се инсталира, CAPICOM тя може да се използва през VBScript за подписване на текстови данни, например уеб форми. Ето прост пример как можем да подписваме текст чрез CAPICOM и VBScript код, вграден в уеб страница:

|

Sign-Data-with-CAPICOM-in-IE.html |

<script language="VBScript"> TextToSign = "This text will be signed." document.write("<b>Text:</b> " + TextToSign + "<br>")On Error Resume Next Set SignedData = CreateObject("CAPICOM.SignedData")If Err.Number = 0 Then SignedData.Content = TextToSign Signature = SignedData.Sign(Nothing, True) document.write("<b>Signature:</b> " + Signature)Else document.write("CAPICOM not installed!")End If </script> |

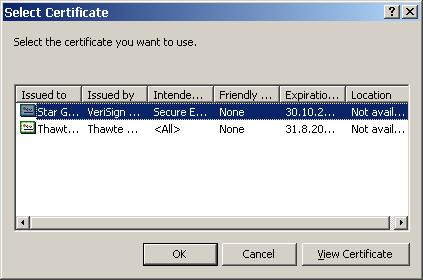

При отваряне на примерния HTML документ с Internet Explorer, се изпълнява скриптът и ако ActiveX контролата CAPICOM е достъпна, се показва диалог за избор на сертификат (фигура 1-12):

Фигура 0‑12. Диалог за избор на сертификат в Internet Explorer

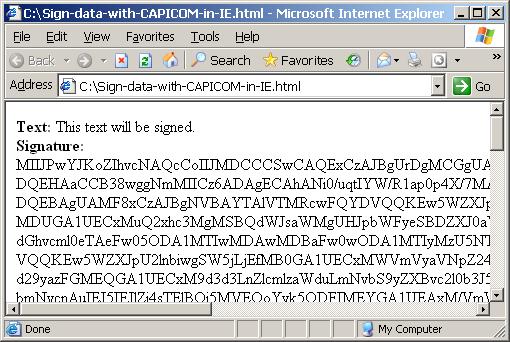

При успешен избор на сертификат и успешна автентикация за достъп до съответния личен ключ, подаденият текст се подписва. Полученият цифров подпис съдържа пълната сертификационна верига и цифровия подпис във формат PKCS#7, записани като текст с Base64 кодиране (фигура 1-13). Без проблеми се поддържа и подписване със смарт карта (понеже сертификатите от смарт картите могат да се импортират във Windows Certificate Store).

При подписването с CAPICOM има няколко проблема. Най-сериозният от тях е, че технологията работи само под Windows с уеб браузър Microsoft Internet Explorer. Под други операционни системи и уеб браузъри CAPICOM не е достъпна. Допълнително изискване е нуждата от еднократно инсталиране на CAPICOM ActiveX контролата върху клиентската машина, което може да създаде трудности.

Още един проблем е, че за да се подпише даден файл, той трябва да бъде прочетен, а VBScript не позволява достъп до файловата система.

Фигура 0‑13. Подписани данни с CAPICOM в Internet Explorer

По-новите версии на уеб браузърите Mozilla и Netscape имат вградени функции за подписване на текст. Те поддържат JavaScript функцията crypto.signText(text, certificateSelectionMode), която подписва цифрово даден символен низ [Netscape, 1997]. Ето примерен JavaScript фрагмент, който извършва такова подписване:

|

Sign-Data-in-Mozilla.html |

<script language="JavaScript"> textToSign = 'This text will be signed.'; document.write('<b>Text:</b> ' + textToSign + '\n<br>\n'); signature = crypto.signText(textToSign, "ask"); document.write('<b>Signature:</b> ' + signature);</script> |

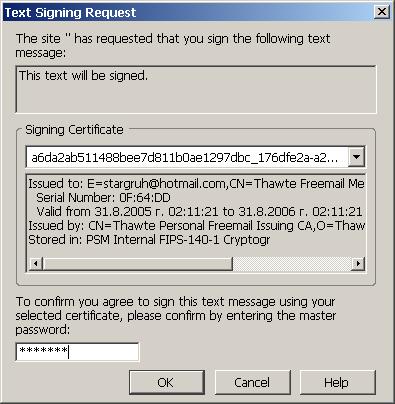

При отваряне на примерния HTML документ с Mozilla, се изпълнява JavaScript кодът и потребителят се приканва да избере сертификат и парола за достъп до него (фигура 1-14).

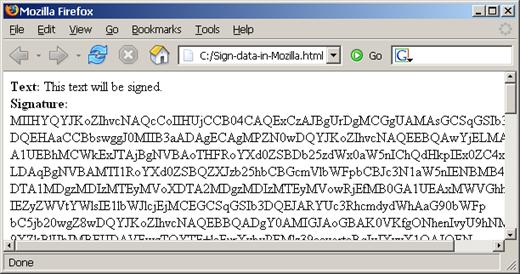

След успешен избор на сертификат и въвеждане на паролата за достъп до него подаденият текст се подписва и се отпечатва резултатът. Получената сигнатура съдържа пълната сертификационна верига и цифровия подпис във формат PKCS#7, кодирани с Base64 (фигура 1-15).

Фигура 0‑14. Диалог за избор на сертификат в Mozilla

Фигура 0‑15. Подписани данни с crypto.Sign() в Internet Explorer